El investigador de amenazas de Sophos, Chet Wisniewski, detalló el impacto inesperadamente limitado que tuvo Log4Shell en las organizaciones, pero advirtió sobre la explotación y los riesgos futuros.

Si bien Log4Shell experimentó una explotación masiva limitada, la amenaza sigue siendo una preocupación para el futuro, según una nueva investigación de Sophos.

La falla, rastreada como CVE-2021-44228, se descubrió en diciembre en el paquete de software de código abierto Log4j 2 desarrollado por Apache Software Foundation. Rápidamente llamó la atención debido a su amplio uso e inclusión en una gran cantidad de productos de software, servicios en la nube y aplicaciones web. Más alarmante aún, la falla permitió a los actores de amenazas ejecutar código malicioso de forma remota.

La investigación de varios proveedores de seguridad mostró un escaneo generalizado y un intento de explotación de Log4Shell, que pronto fue aprovechado por los actores del estado-nación .

En una publicación de blog el lunes, Chet Wisniewski, investigador principal de amenazas en Sophos, dijo que si bien el daño fue más limitado de lo anticipado, la falla "probablemente será un objetivo para la explotación en los próximos años". Podría estar enterrado profundamente en muchas aplicaciones y productos digitales, dijo.

"Sophos cree que la amenaza inmediata de que los atacantes explotaran masivamente Log4Shell se evitó porque la gravedad del error unió a las comunidades digital y de seguridad e impulsó a las personas a la acción", escribió Wisniewski.

Instancias anteriores de explotación masiva, como los ataques a la cadena de suministro de SolarWinds y las vulnerabilidades de ProxyLogon en Microsoft Exchange Server, revelaron que las organizaciones tardan en aplicar parches . También destacaron el peligro de las puertas traseras, que son difíciles de descubrir, y el impacto en objetivos de alto perfil. Esta vez, parece que los equipos de seguridad empresarial, los proveedores de seguridad informática y los servicios en la nube actuaron más rápido.

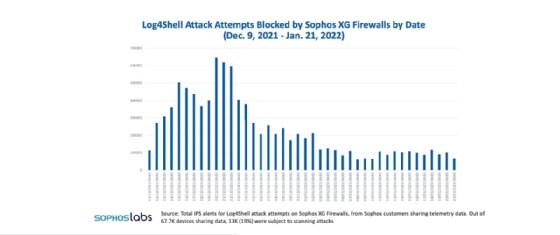

Sophos, que rastreó la falla desde el 9 de diciembre, revisó los escaneos en busca de instancias expuestas de Log4j y ataques observados. Wisniewski señaló que los patrones en los primeros días eran "típicos" para una vulnerabilidad recientemente informada. Sin embargo, hubo un aumento significativo en la actividad de escaneo en solo una semana. Los números alcanzaron su punto máximo entre el 20 y el 23 de diciembre, según el blog.

"Los números simplemente confirman que muchas personas, con buenas o malas intenciones, estaban tratando de medir qué tan vulnerables eran los demás a la amenaza al buscar la cantidad de sistemas potencialmente expuestos", escribió.

La publicación del blog también cubrió el impacto global de Log4Shell. Mientras examinaba las ubicaciones geográficas de los destinos de devolución de llamadas, Sophos descubrió que India encabezaba la lista, seguida de EE. UU., Turquía, Brasil y Australia. Lo atribuyó potencialmente a la gran cantidad de participantes de recompensas por errores en esos países.

El investigador principal de amenazas de Sophos, Chet Wisniewski, publicó un blog después de revisar los escaneos en instancias expuestas para Log4j.

Disminuyen los ataques, por ahora

Desde fines de diciembre hasta enero de este año, Wisniewski dijo que Sophos observó una disminución en los intentos de ataque, pero que los que ocurrieron tenían una mayor probabilidad de ser "ataques reales". Aún así, la investigación de Sophos determinó que "la cantidad total de ataques exitosos hasta la fecha sigue siendo más baja de lo esperado".

Lo atribuyó a dos factores. En primer lugar, dijo Wisniewski, en enero solo un puñado de clientes del Equipo de respuesta a amenazas administradas de Sophos experimentaron intentos de intrusión que usaron Log4Shell, y la mayoría eran criptomineros .

"Otra posible razón para la explotación masiva limitada podría ser la necesidad de personalizar el ataque para cada aplicación que incluye el código Apache Log4J vulnerable", escribió Wisniewski.

Aunque las consecuencias parecen limitadas ahora, puede que no sean un buen augurio para el futuro. Wisniewski señaló que, en el pasado, Sophos observó que los actores de amenazas de estados-nación de países como Irán y Corea del Norte instalaban puertas traseras antes de que los objetivos pudieran parchearse y luego esperaban meses antes de atacar. Además, dijo que "es posible que los sistemas vulnerables internos desconocidos nunca se conozcan o descubran, y seguirán siendo un riesgo para la seguridad".

Después de una revisión de los escaneos, patrones y detecciones de ataques, Sophos determinó que los riesgos asociados con la falla de Log4j "probablemente continuarán durante años".

"La urgencia de identificar dónde se usa en las aplicaciones y actualizar el software con el parche sigue siendo tan crítica como siempre", escribió.

Fuente: https://www.techtarget.com/searchsecurity/news/252512451/Sophos-Log4Shell-impact-limited-threat-remains

No hay comentarios.:

Publicar un comentario