Las redes públicas o compartidas se han vuelto muy populares. Resulta muy cómodo llegar a un hotel, un restaurante o un aeropuerto y conectarse a la Wi-Fi que ponen a disposición, pero en dichas redes hay personas conectadas de todo tipo, muchas de ellas poseedoras de equipos que no están puestos al día en materia de seguridad o no toman las precauciones necesarias. En esas circunstancias, la presencia de actores maliciosos dispuestos a robar datos y atacar equipos no es ninguna sorpresa.

De hecho, la consolidación del mundo digital ha terminado por generar una paradoja, ya que las personas tienden a tomar precauciones cuando se trata de proteger la parte física de sus vidas, cerrando la puerta para evitar la entrada de intrusos o estando pendientes de llevar siempre las llaves consigo, pero cuando se salta al mundo digital, muchos terminan relajando esa guardia, por lo que dejan el terreno despejado a los actores maliciosos.

Aunque algunas Wi-Fi públicas o compartidas están protegidas, eso no cambia la situación debido a que la contraseña se suele facilitar, y eso sin contar que los actores maliciosos tienen a su disposición los conocimientos necesarios para colarse e interceptar el tráfico con facilidad, si bien esto depende de la habilidad de cada uno.

Otras cosas a las que uno se expone al conectarse a una Wi-Fi puesta a disposición de los clientes

Si las redes públicas o compartidas son ya de por sí una amenaza para la seguridad y la privacidad de los usuarios, la situación puede volverse un poco más peligrosa cuando nos trasladamos a un hotel.

En los hoteles uno puede encontrarse con huéspedes que han llevado su propio punto de acceso visibles desde equipos ubicados en otras habitaciones. El hecho de que esas redes estén visibles es algo que debería ponernos en guardia, ya que posiblemente haya detrás algún actor malicioso esperando su oportunidad para atacar u obtener datos.

Incluso si el fallo no es derivado de malas intenciones, eso no impide que un actor malicioso se cuele para hacer de las suyas, por lo que al final cualquier red sobre la que no se tiene un control total termina siendo un riesgo. Así que, en caso de necesitarlo, siempre es mejor asegurarse de conectarse a la red correcta o lo que viene a ser lo mismo, la red oficial del hotel, pero no sin tomar precauciones.

VPN: Una forma de protegerse en las redes públicas y compartidas

Desde hace años una de las principales recomendaciones si uno se conecta a una Wi-Fi pública o compartida es la de usar una Red Privada Virtual, más conocida como VPN por ser las siglas en inglés de Virtual Private Network.

Una VPN se encarga de extender una red privada a través de otra pública para permitir a los usuarios enviar y recibir datos como si sus dispositivos estuvieran conectados directamente a una red privada, consiguiendo de esta manera importantes beneficios en la funcionalidad, la seguridad y la privacidad. Las VPN proporcionan acceso a recursos que no están accesibles desde la red pública y son muy usadas por los teletrabajadores. A pesar de que suelen ofrecer cifrado, esta característica no es una parte inherente.

Trasladando lo expuesto a la situación de un usuario común, una VPN le ayuda a cifrar la conexión desde sus dispositivos informáticos (no tiene por qué ser un PC, sino que también un smartphone en caso de no tener contratada una gran cantidad de datos) hasta los servicios web y los servidores a los que accede, ofuscando en el proceso la IP y la ubicación al canalizar el tráfico a través de un servidor proxy y evitando que terceros puedan fisgonear las actividades del usuario.

Sin embargo, y a pesar de que a niveles generales son fáciles de usar, no todas las VPN son seguras, sobre todo las gratuitas. Cuando uno no paga por lo que está usando, es probable que el usuario sea el producto, así que la puerta puede estar abierta a su rastreo y a la posible filtración de datos. Es preferible utilizar una red VPN de pago, conocida y confiable, pero eso tampoco es una garantía de nada. EpressVPN, NordVPN y Proton VPN son tres conocidas soluciones que tienden a tener buenas puntuaciones en los medios especializados.

DNS sobre HTTPS, un complemento a tener en cuenta a la hora de usar una VPN

La seguridad y la privacidad, que a pesar de que se confundan no son lo mismo, son dos apartados para los que toda precaución tomada es poca. Si bien una VPN debería de ofrecer protección suficiente para la mayoría de las actividades que se terminan haciendo a través de una red pública o compartida, nunca viene mal reforzar con DNS sobre HTTPS (DoH).

DoH es un protocolo que lleva a cabo la resolución remota de DNS (Sistema de Nombres de Dominio) a través de HTTPS con el propósito de evitar la interceptación y la manipulación de los datos de DNS mediante un ataque de tipo man-in-the-middle (ataque de intermediario). Dicho con otras palabras más llanas, con DoH se consigue mejorar la privacidad y la seguridad del tráfico web del usuario al ocultar, por decirlo de forma simple, los sitios web a los accede.

Firefox, Chrome (a nivel de navegador) y Windows 10 (a nivel de sistema) son ejemplos de software que soportan DNS sobre HTTPS. Aunque lo recomendable es activarlo en cualquier caso si a uno le preocupa mucho la privacidad y la seguridad, su uso se vuelve más necesario cuando se está conectado a una red pública o compartida.

El Internet móvil, la otra forma de evitar a los actores maliciosos

El propósito de mencionar las VPN y DNS sobre HTTPS en este artículo es enseñar a evitar los actores maliciosos. En los tiempos que corren casi todo el mundo lleva un smartphone con conexión a Internet a través de la red móvil, así que es posible que dicho dispositivo termine siendo un método más efectivo y sencillo para evitar a esas personas malintencionadas.

El usar el Internet del móvil hace que el usuario sea el único que está conectado a su propia red local, sin que esta esté, al menos en un principio, compartida con otros usuarios. Dicho con otras palabras, el móvil puede ser configurado para que realice la función de un router, permitiendo a un ordenador acceder a Internet.

El uso del móvil proporciona más seguridad al estar el usuario empleando su propia conexión personal, pero también presenta sus inconvenientes. Para empezar, hay que tener cuidado con la cantidad de datos de la tarifa contratada. En caso de tener que utilizar intensivamente el ordenador, sería importante contratar una gran cantidad de gigabytes para evitar disgustos, que pueden traducirse en una drástica reducción de la velocidad de conexión o en el cobro de la cantidad adicional de datos.

Otro punto importante es tener el sistema operativo del móvil (y todo el software) actualizado antes de salir de casa. El software sin actualizar es uno de los fallos de seguridad más comunes, sobre todo en unas aplicaciones que muchas veces quedan desatendidas. La actualización del sistema operativo móvil proporciona los últimos parches de seguridad, por lo que la realización de dicho proceso siempre es algo crítico a pesar de que la seguridad 100% es algo imposible de lograr.

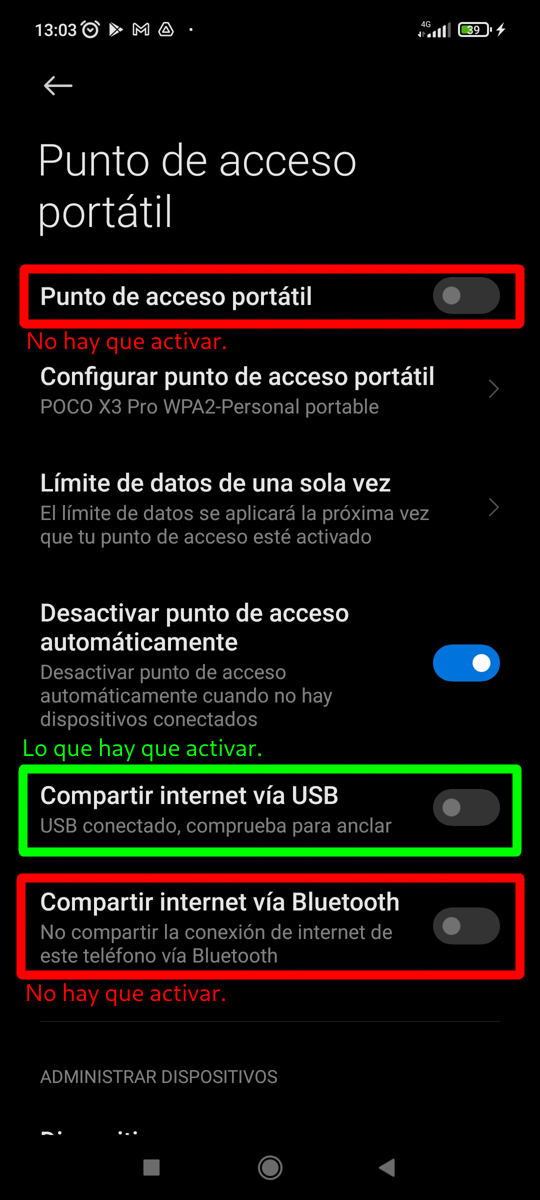

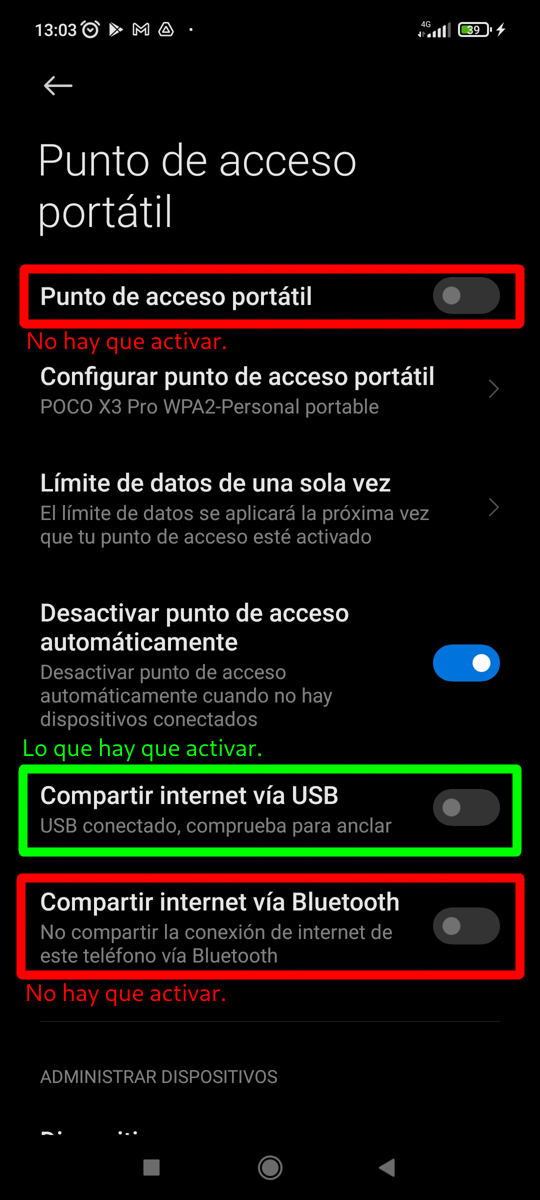

Por último, en caso de recurrir al Internet móvil, la conexión debe de compartirse siempre por cable y nunca habilitando el punto de acceso Wi-Fi ni el Bluetooth. La habilitación del punto de acceso Wi-Fi o el Bluetooth deja la puerta abierta a que un actor malicioso pueda colarse en la red local creada por el usuario con su móvil. Con el fin de exponer la configuración correcta, vamos a mostrar un pantallazo tomado de un Android Mi de Xiaomi.

Y a pesar de todo, no creas que en tu casa estás (totalmente) seguro

¿Hemos mencionado la importancia de las actualizaciones? Tener todo actualizado es importante si se quiere estar lo más seguro posible ante el malware y los actores maliciosos. Esto no solo abarca las aplicaciones y los sistemas operativos empleados por los equipos que se poseen, sino también el firmware de la placa base del PC y el del router que uno tiene en casa para el Internet de banda ancha.

El router es un punto que suele estar descuidado y por lo tanto tiende a ser un objetivo de los actores maliciosos. El no actualizar el firmware de dicho dispositivo significa que está arrastrando las vulnerabilidades y los fallos de seguridad que se han ido descubriendo (y que han acabado en manos del fabricante, porque los que siguen estando en manos de actores maliciosos y agencias de seguridad pueden seguir siendo explotados).

Si no se ha actualizado el firmware del router en mucho tiempo, ya es hora de comprobar si está o no al día. Además de eso, el usuario puede llevar a cabo otras acciones como ocultar el SSID, establecer una contraseña fuerte para el Wi-Fi, inhabilitar el acceso remoto a la administración, gestionar las direcciones MAC y establecer una contraseña fuerte para acceder al panel de administración del router.

Fuente: https://www.muycomputer.com/2021/11/06/vpn-doh-internet-movil-wi-fi-publicas/

Ingresa en nuestro portal web y conoce los productos y servicios que ofrecemos para reducir los riesgos potenciales y ayudarles a definir e implementar un conjunto de acciones para proteger su organización, haz click aquí: