Los expertos de Kaspersky han descubierto una nueva serie de campañas de spyware de rápida evolución que ha atacado a más de 2.000 empresas industriales de todo el mundo. A diferencia de otras campañas de spyware convencionales, estos ataques se diferencian por el número limitado de objetivos en cada uno de ellos y por la brevísima vida útil de cada muestra maliciosa. El estudio identificó más de 25 mercados donde se están vendiendo los datos robados. Estos y otros hallazgos han sido publicados en el nuevo informe de Kaspersky ICS CERT.

Durante la primera mitad de 2021, los expertos observaron una curiosa anomalía en las estadísticas sobre amenazas de spyware bloqueadas en ordenadores industriales. Aunque el malware utilizado pertenecía a conocidas familias de spyware como Agent Tesla/Origin Logger, HawkEye y otros, estos ataques destacan debido al limitado número de objetivos en cada uno (desde uno a pocas decenas), así como la corta vida de cada muestra maliciosa.

Un análisis más detallado de las 58.586 muestras de spyware bloqueadas en ordenadores ICS en el primer semestre de 2021 reveló que alrededor del 21,2% de ellas formaban parte de esta nueva serie de ataques de alcance limitado y corta duración. Su ciclo de vida se limita a unos 25 días, lo que es mucho menos que la vida útil de una campaña de spyware ‘tradicional’.

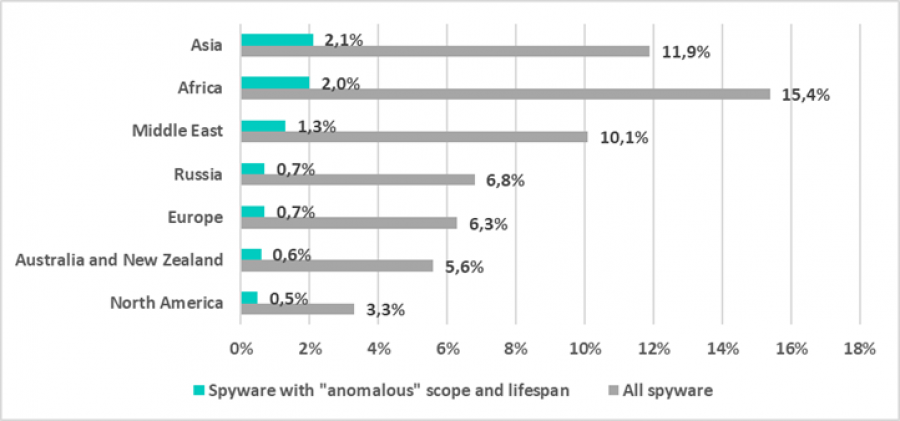

Aunque cada una de estas muestras de spyware "anómalo" es de corta duración y no se distribuye ampliamente, supone una parte desproporcionadamente grande del total de ataques de spyware. En Asia, por ejemplo, uno de cada seis ordenadores atacados con programas espía fue afectado por una de las muestras de programas espía 'anómalos' (2,1% del 11,9%).

En concreto, la mayoría de estas campañas se propagan de una empresa industrial a otra a través de correos electrónicos de phishing bien elaborados. Una vez que ha penetrado en el sistema de la víctima, el atacante utiliza el dispositivo como servidor C2 (comando y control) del siguiente ataque. Con el acceso al listado de contactos de la víctima, los delincuentes pueden utilizar el correo electrónico corporativo para seguir propagando el software espía.

Según la telemetría del CERT de Kaspersky ICS, más de 2.000 organizaciones industriales de todo el mundo han sido incorporadas a la infraestructura maliciosa y utilizadas por las bandas de cibercriminales para ampliar el ataque a sus organizaciones de contacto y socios comerciales. Según las estimaciones, el número total de cuentas corporativas comprometidas o robadas como resultado de estos ataques supera las 7.000.

Los datos sensibles obtenidos de los ordenadores ICS suelen acabar en varios mercados. Los expertos de Kaspersky identificaron más de 25 mercados diferentes donde se vendían las credenciales robadas de estas campañas industriales. El análisis de estos mercados mostró una gran demanda de credenciales de cuentas corporativas, especialmente de cuentas de escritorio remoto (RDP). Más del 46% de todas las cuentas RDP vendidas en los mercados analizados pertenecen a empresas de Estados Unidos, mientras que el resto proceden de Asia, Europa y América Latina. Casi el 4% (unas 2.000 cuentas) de todas las cuentas RDP que se venden pertenecen a empresas industriales.

Otro mercado en crecimiento es el del spyware como servicio. Desde que se han hecho públicos los códigos fuente de los programas espía más populares, es habitual encontrarlos a la venta en las tiendas online en forma de servicio: los desarrolladores venden no sólo el malware como producto, sino también una licencia para un constructor de malware y el acceso a la infraestructura preconfigurada para construir el malware.

“A lo largo de 2021, los ciberdelincuentes utilizaron programas espía para atacar ordenadores industriales. Hoy somos testigos de una nueva tendencia que evoluciona rápidamente en el panorama de las amenazas industriales y es que, para evitar la detección, los delincuentes reducen el tamaño de cada ataque y limitan el uso de cada muestra de malware obligándose a sustituirla rápidamente por otra recién construida. Otras tácticas incluyen el uso de la infraestructura del correo electrónico corporativo para propagar el malware. Esto es diferente a todo lo que hemos observado antes en materia de programas espía y prevemos que este tipo de ataques continuarán ganando terreno el año que viene", comenta Kirill Kruglov, experto en seguridad de Kaspersky ICS CERT.

Fuente: https://www.automaticaeinstrumentacion.com/texto-diario/mostrar/3419793/detectadas-nuevas-tacticas-ataques-equipos-industriales