Un análisis sistemático de los ataques contra los servidores de Internet Information Services (IIS) de Microsoft ha revelado hasta 14 familias de malware, 10 de ellas recientemente documentadas, lo que indica que el software del servidor web basado en Windows sigue siendo un semillero de malware desarrollado de forma nativa durante casi ocho años.

Los hallazgos fueron presentados hoy por la investigadora de malware de ESET, Zuzana Hromcova, en la conferencia de seguridad Black Hat USA .

"Los diversos tipos de malware IIS nativo identificados son malware del lado del servidor y las dos cosas que puede hacer mejor es, primero, ver e interceptar todas las comunicaciones al servidor, y segundo, afectar la forma en que se procesan las solicitudes", dijo Hromcova en un comunicado. entrevista con The Hacker News. "Sus motivaciones van desde el ciberdelito hasta el espionaje y una técnica llamada fraude SEO".

IIS es un software de servidor web extensible desarrollado por Microsoft, que permite a los desarrolladores aprovechar su arquitectura modular para incorporar módulos IIS adicionales que amplían su funcionalidad principal.

"No sorprende que la misma extensibilidad sea atractiva para los actores maliciosos: interceptar el tráfico de la red, robar datos confidenciales o entregar contenido malicioso", según un informe de ESET compartido con The Hacker News.

"Además, es bastante raro que el software de seguridad de endpoints (y otros) se ejecute en servidores IIS, lo que facilita que los atacantes operen sin ser notados durante largos períodos de tiempo. Esto debería ser perturbador para todos los portales web serios que desean proteger su los datos de los visitantes, incluida la información de autenticación y pago ".

|

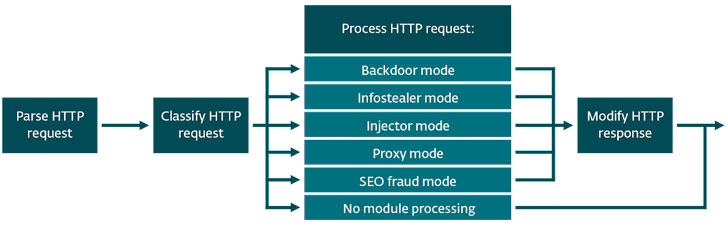

| Fases del malware IIS |

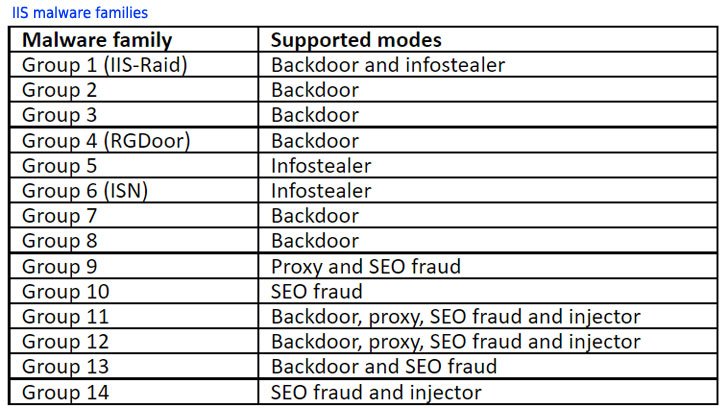

Al recopilar más de 80 muestras de malware, el estudio las agrupó en 14 familias únicas (Grupo 1 a Grupo 14), la mayoría de las cuales se detectaron por primera vez entre 2018 y 2021 y se encuentran en desarrollo activo hasta la fecha. Si bien es posible que no muestren ninguna conexión entre sí, lo que es común entre las 14 familias de malware es que todos están desarrollados como módulos IIS nativos maliciosos.

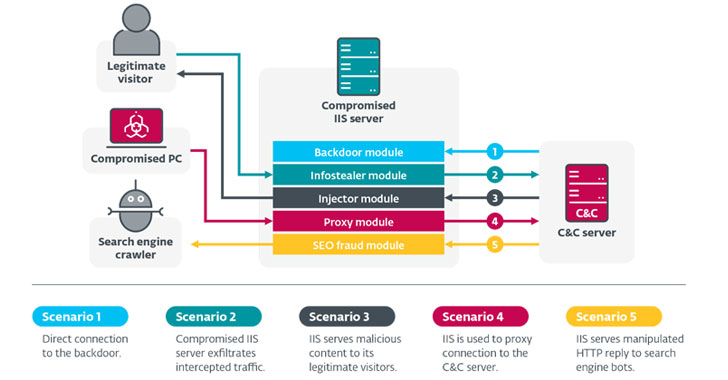

"En todos los casos, el propósito principal del malware IIS es procesar las solicitudes HTTP entrantes al servidor comprometido y afectar la forma en que el servidor responde a (algunas de) estas solicitudes; la forma en que se procesan depende del tipo de malware", explicó Hromcova. Se ha descubierto que las familias de malware operan en uno de los cinco modos:

- Modo puerta trasera : controle de forma remota la computadora comprometida con IIS instalado

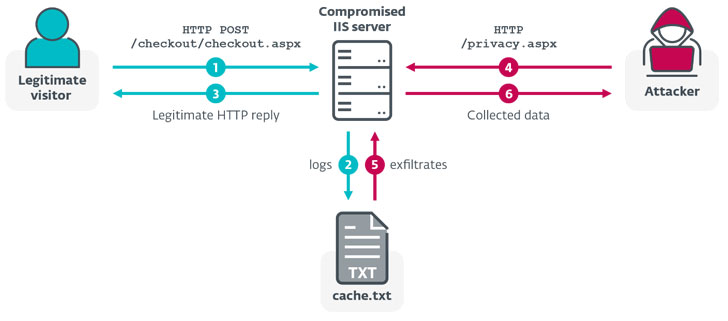

- Modo Infostealer : intercepta el tráfico regular entre el servidor comprometido y sus visitantes legítimos, para robar información como credenciales de inicio de sesión e información de pago.

- Modo inyector : modifique las respuestas HTTP enviadas a visitantes legítimos para ofrecer contenido malicioso

- Modo proxy : convierta el servidor comprometido en una parte involuntaria de la infraestructura de comando y control (C2) para otra familia de malware y retransmita la comunicación entre las víctimas y el servidor C2 real

- Modo de fraude de SEO : modifique el contenido que se sirve a los rastreadores de los motores de búsqueda para aumentar artificialmente la clasificación de los sitios web seleccionados (también conocidas como páginas de entrada )

Las infecciones que involucran malware IIS generalmente dependen de que los administradores del servidor instalen inadvertidamente una versión troyanizada de un módulo IIS legítimo o cuando un adversario puede obtener acceso al servidor explotando una debilidad o vulnerabilidad de la configuración en una aplicación web o el servidor, usándolo para instalar el módulo IIS con malware.

|

| mecanismo de robo de información |

De hecho, después de que Microsoft lanzó parches fuera de banda para fallas de ProxyLogon que afectaron a Microsoft Exchange Server 2013, 2016 y 2019 a principios de marzo, no pasó mucho tiempo antes de que varios grupos de amenazas persistentes avanzadas (APT) se unieran al frenesí de los ataques, con ESET observando cuatro servidores de correo electrónico ubicados en Asia y América del Sur que se vieron comprometidos para implementar shells web que sirvieron como un canal para instalar puertas traseras IIS.

Esta está lejos de ser la primera vez que el software de servidor web de Microsoft se ha convertido en un objetivo lucrativo para los actores de amenazas. El mes pasado, investigadores de la firma israelí de ciberseguridad Sygnia revelaron una serie de ataques de intrusión cibernética dirigidos realizados por un avanzado y sigiloso adversario conocido como Praying Mantis que apuntaba a servidores IIS con acceso a Internet para infiltrarse en entidades públicas y privadas de alto perfil en los EE. UU.

Para evitar el compromiso de los servidores IIS, se recomienda utilizar cuentas dedicadas con contraseñas sólidas y únicas para fines relacionados con la administración, instalar módulos IIS nativos solo de fuentes confiables, reducir la superficie de ataque limitando los servicios que están expuestos a Internet y usar un firewall de aplicaciones web para una capa adicional de seguridad.

"Uno de los aspectos más sorprendentes de la investigación es lo versátil que es el malware IIS y la [detección de] esquema criminal de fraude de SEO, donde el malware se usa indebidamente para manipular los algoritmos de los motores de búsqueda y ayudar a impulsar la reputación de sitios web de terceros", Hromcova dicho. "No habíamos visto nada parecido antes"

Fuente: https://thehackernews.com/2021/08/several-malware-families-targeting-iis.html

No hay comentarios.:

Publicar un comentario