Varios grupos de ciberdelincuentes están aprovechando una solución de malware como servicio (MaaS) para distribuir una amplia gama de campañas de distribución de software malicioso que dan como resultado el despliegue de cargas útiles como Campo Loader, Hancitor, IcedID , QBot , Buer Loader y SocGholish. contra personas en Bélgica, así como agencias gubernamentales, empresas y corporaciones en los EE. UU.

Apodado " Prometheus TDS " (abreviatura de Traffic Direction System) y disponible para la venta en plataformas subterráneas por 250 dólares al mes desde agosto de 2020, el servicio está diseñado para distribuir documentos Word y Excel con malware y desviar a los usuarios a sitios maliciosos y de phishing, según a un informe de Group-IB compartido con The Hacker News.

Se dice que se han seleccionado más de 3.000 direcciones de correo electrónico a través de campañas maliciosas en las que se utilizó Prometheus TDS para enviar correos electrónicos maliciosos, con banca y finanzas, comercio minorista, energía y minería, ciberseguridad, atención médica, TI y seguros como las principales verticales a las que se apunta. por los ataques.

"Prometheus TDS es un servicio clandestino que distribuye archivos maliciosos y redirige a los visitantes a sitios maliciosos y de phishing", dijeron los investigadores de Group-IB. "Este servicio está compuesto por el panel administrativo Prometheus TDS, en el que un atacante configura los parámetros necesarios para una campaña maliciosa: descarga de archivos maliciosos y configuración de restricciones de geolocalización, versión del navegador y sistema operativo de los usuarios".

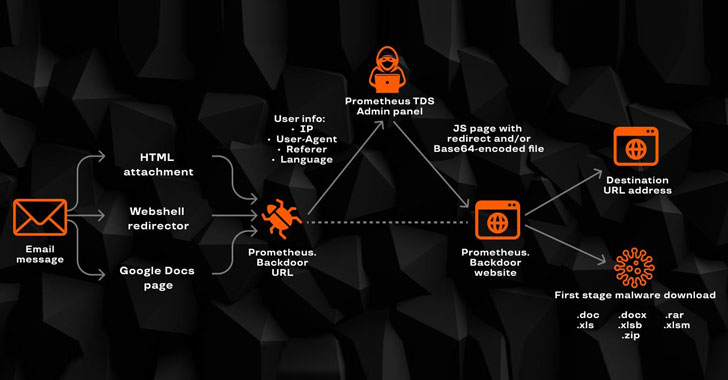

También se sabe que el servicio emplea sitios web infectados de terceros que los operadores de la campaña agregan manualmente y actúan como intermediarios entre el panel administrativo del atacante y el usuario. Para lograr esto, se carga un archivo PHP llamado " Prometheus.Backdoor " en el sitio web comprometido para recopilar y enviar datos sobre la víctima, en función de lo cual se toma una decisión sobre si enviar la carga útil al usuario y / oa redirigirlos a la URL especificada.

El esquema de ataque comienza con un correo electrónico que contiene un archivo HTML, un enlace a un shell web que redirige a los usuarios a una URL específica o un enlace a un documento de Google que está incrustado con una URL que redirige a los usuarios al enlace malicioso que cuando se abre o al hacer clic, lleva al destinatario al sitio web infectado, que recopila de forma sigilosa información básica (dirección IP, agente de usuario, encabezado de referencia, zona horaria y datos de idioma) y luego reenvía estos datos al panel de administración de Prometheus.

En la fase final, el panel administrativo asume la responsabilidad de enviar un comando para redirigir al usuario a una URL en particular, o para enviar un documento de Microsoft Word o Excel plagado de malware, con el usuario redirigido a un sitio legítimo como DocuSign o USPS inmediatamente después. descargar el archivo para enmascarar la actividad maliciosa. Además de distribuir archivos maliciosos, los investigadores descubrieron que Prometheus TDS también se utiliza como un TDS clásico para redirigir a los usuarios a sitios específicos, como sitios web VPN falsos, portales dudosos que venden Viagra y Cialis y sitios de phishing bancario.

"Prometheus TDS también redirigió a los usuarios a sitios que venden productos farmacéuticos", anotaron los investigadores. "Los operadores de estos sitios a menudo tienen programas de afiliados y asociaciones. Los socios, a su vez, a menudo recurren a campañas agresivas de SPAM para aumentar las ganancias dentro del programa de afiliados. El análisis de la infraestructura de Prometheus realizado por especialistas de Group-IB reveló enlaces que redirigen a los usuarios a sitios relacionados con una empresa farmacéutica canadiense ".

fuente: https://thehackernews.com/2021/08/a-wide-range-of-cyber-attacks.html

No hay comentarios.:

Publicar un comentario