A estas alturas ya no debería haber duda sobre por qué tener una visibilidad centralizada de sus activos criptográficos es fundamental para garantizar la confianza digital. Si, por el motivo que sea, no le afecta el goteo continuo de interrupciones y brechas de datos derivados de certificados TLS caducados o mal protegidos que tanto estrago han causado en los últimos años, quizás sí le impresione el número de certificados que tiene que gestionar la empresa media: según un estudio de DigiCert de 2021, estaríamos hablando de 50 000 certificados de servidor por término medio.

Y esta desproporcionada cifra no incluye todos los certificados de dispositivo ni de usuario que necesitan las empresas además de esos certificados de servidor, y tampoco el número cada vez mayor de casos de uso de los certificados digitales ni el consiguiente crecimiento exponencial de certificados TLS en general.

Por si fuera poco, los certificados pueden ocultarse en cualquier parte de su entorno de TI. Para que se haga una idea, aquí tiene una lista de algunos lugares donde podría encontrarlos:

Autoridades de certificación (CA) públicas, como DigiCert.

CA locales privadas, más frecuentemente CA de Microsoft, que muchas veces se implementan sin supervisión.

CA en nubes privadas como AWS Private CA.

Servidores web como Microsoft IIS y Apache.

Equilibradores de carga, como F5, Citrix, A10 y AWS Elastic Load Balancing.

Herramientas de análisis de vulnerabilidades, como Qualys y Tenable.

Clústeres de Kubernetes nativos en la nube.

Casi la mitad de las empresas que analizamos en nuestro estudio encontraron lo que llamamos certificados «fraudulentos» que se habían instalado sin el conocimiento del departamento de TI y que, por lo tanto, a día de hoy no se gestionan. Lo más probable es que la suya también tenga decenas de miles de certificados ocultos de los que no tiene constancia.

De ahí la importancia de que su organización lleve un inventario completo de todos sus certificados y de que este se actualice constantemente. Para lograrlo, necesita poder detectar todos y cada uno de estos certificados independientemente de cómo se utilicen, a quién pertenezcan o dónde estén ubicados.

No basta con que una solución de gestión del ciclo de vida de los certificados (CLM) se limite a asegurar que es capaz de detectar certificados: una solución de CLM eficaz también debe ofrecer diferentes mecanismos para hacerlo, porque lo cierto es que existen varias maneras de realizar esta tarea tan primordial.

¿Cuáles son esas formas en las que una solución de CLM eficaz debería poder detectar los certificados? Veamos algunas de ellas.

Integración con CertCentral y DigiCert® ONE CA Manager

A primera vista, la forma más obvia de que una solución de CLM detecte los certificados es mediante una integración estrecha con la autoridad de certificación (CA) que la desarrolló. DigiCert® Trust Lifecycle Manager detecta certificados públicos emitidos por CertCentral® de DigiCert y certificados privados emitidos por DigiCert ONE CA Manager. Esta integración optimiza la gestión del ciclo de vida de los certificados desde la emisión hasta la centralización, lo que le permite detectar estos certificados fácilmente. Esta capacidad tan completa es algo que la mayoría de proveedores de CLM compatibles con cualquier CA no ofrecen, y algo en lo que pensar si ya es cliente de CertCentral.

Integraciones con CA de terceros

DigiCert Trust Lifecycle Manager no se limita a desenterrar certificados emitidos por otras CA, sino que, una vez importados al inventario de certificados, le permite aplicarles etiquetas que los identifiquen, así como opciones de automatización y filtrado predeterminadas.

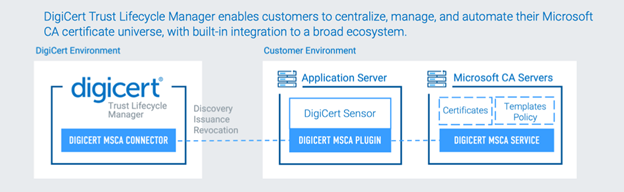

Figura 1: Cómo funciona Trust Lifecycle Manager con los servidores de Microsoft CA

Análisis basado en puertos

El análisis basado en puertos es el método más básico para detectar certificados que no provienen directamente de una CA. Una solución de CLM coloca un sensor en su entorno de TI y se encarga del arduo trabajo de buscar los certificados. Puede especificar los puertos que desea analizar o un rango de direcciones IP (tanto locales como en la nube) para identificar los activos, incluidos servicios activos y certificados asociados a una dirección IPV4. Con este análisis, se asegura de que sus certificados sean seguros, estén bien gestionados y cumplan la normativa del sector. Además, se garantiza la integridad en la infraestructura de red de su empresa.

Las funciones de análisis basado en puertos de DigiCert Trust Lifecycle Manager permiten encontrar numerosos certificados, pero para detectar otros, como los que se encuentran en equilibradores de carga y servidores web, hacen falta herramientas adicionales.

Uso de sensores para encontrar certificados en equilibradores de carga

Importación por medio de agentes

Algunos certificados, como los instalados en servidores web de Microsoft IIS o Apache, no se pueden detectar con el análisis basado en puertos. Para hacerlo, es necesario instalar directamente en esos servidores agentes que puedan recopilar información específica sobre dichos certificados (p. ej., las fechas de caducidad y los dominios asociados) e incorporar esos datos a su inventario central.

DigiCert Trust Lifecycle Manager proporciona estos agentes y le ofrece la flexibilidad que necesita para detectar este tipo de certificados que otros métodos pasan por alto. Además, los agentes de nuestra solución ofrecen la autenticación interna necesaria para que ninguna fuente externa entre en contacto con sus servidores.

Uso de las herramientas existentes de detección de vulnerabilidades

Todos los mecanismos de detección que hemos mencionado son necesarios para crear y mantener un inventario de certificados central que se actualice constantemente. Sin embargo, numerosas empresas, y sobre todo las de la lista Fortune 500, utilizan soluciones de gestión de vulnerabilidades como Qualys o Tenable que pueden detectar vulnerabilidades en la mayoría de los activos conectados a la red —servidores físicos y virtuales, routers y conmutadores, instancias en la nube, contenedores e incluso dispositivos IoT como impresoras multifunción— y prefieren aprovechar esta infraestructura que ya tienen implementada para buscar los certificados digitales presentes en su entorno.

Estas soluciones de detección de vulnerabilidades ya analizan cada rincón de la red para crear y mantener un inventario y mapa completos del entorno de la empresa. DigiCert Trust Lifecycle Manager le permite aprovechar los datos existentes para elaborar inmediatamente un inventario de certificados completo, con lo que se ahorrará sobrecargas en la red y el riesgo de añadir una complejidad innecesaria al trabajo de los equipos de SecOps. Esta integración también garantiza que exista un registro exhaustivo de los activos criptográficos, algo que las soluciones de CLM que carecen de estas integraciones no pueden ofrecer.

Disponer de todas las herramientas necesarias para garantizar la confianza digital

Los activos criptográficos, como las claves y los certificados, pueden encontrarse en cualquier lugar de su entorno de TI, desde sus centros de datos físicos hasta la nube. Por eso, detectarlos todos y llevar un inventario central que esté siempre actualizado es una tarea extremadamente compleja. Si dispone de diferentes mecanismos de detección que pueda implementar su empresa fácilmente, tendrá la seguridad de que su inventario es exhaustivo y que sirve a su propósito.

DigiCert Trust Lifecycle Manager le ofrece estas funciones, e incorpora cada vez más mecanismos de detección. Gracias a que le ofrece la visión más completa posible de sus activos criptográficos y la garantía de que este inventario (al que llamamos «registro central») se actualiza continuamente, con DigiCert Trust Lifecycle Manager disfrutará de la seguridad, la continuidad empresarial y la resolución rápida de problemas que necesita su empresa con sus necesidades particulares.

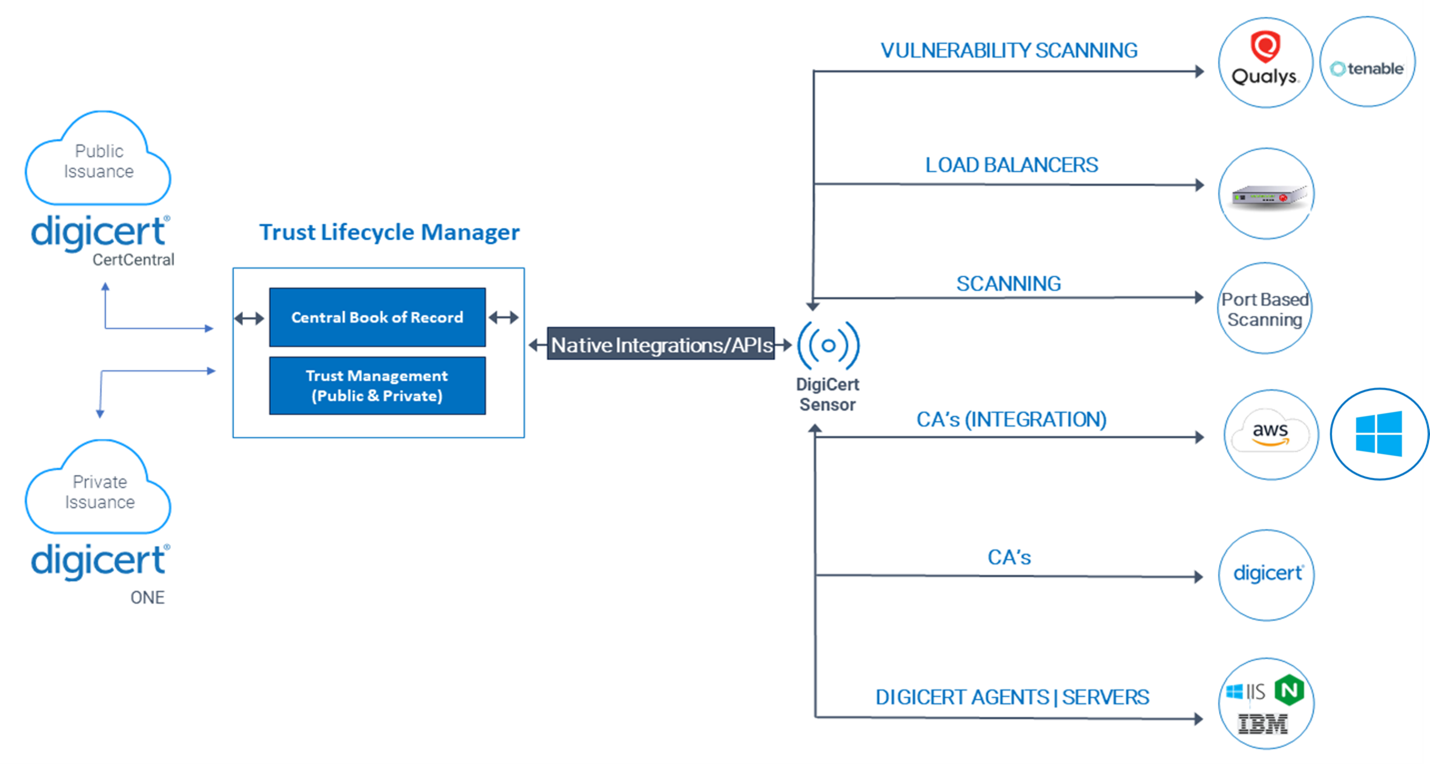

Figura 2: Las numerosas maneras en las que Trust Lifecycle Manager puede detectar los certificados de su empresa

Fuente: www.digicert.com

No hay comentarios.:

Publicar un comentario