miércoles, 29 de septiembre de 2021

MOVISTAR FUE PREMIADO COMO MEJOR SOCIO DE NEGOCIOS DE MSSP DE 2020 Y MARCA DE FORTINET

El 20% de empresas sufre brechas de seguridad por el correo

Fuente: https://revistabyte.es/ciberseguridad/empresas-sufre-brechas-de-seguridad/

Crecen las críticas bipartidistas sobre el retraso del FBI en la ayuda a las víctimas del ransomware Kaseya

Los líderes republicanos y demócratas del Comité de Supervisión de la Cámara de Representantes planean enviar una carta redactada enérgicamente a la oficina esta mañana. Exige una sesión informativa sobre la justificación del FBI para retener una clave de descifrado que podría haber acelerado la recuperación del ataque de ransomware Kaseya, que fue el más grande que haya afectado a empresas estadounidenses.

“Los piratas informáticos de ransomware han demostrado su voluntad y capacidad para infligir daños en varios sectores de la economía estadounidense. El Congreso debe estar completamente informado si la estrategia y las acciones del FBI están abordando de manera adecuada y apropiada esta tendencia dañina ”, afirma la carta, que se compartió exclusivamente con The Cybersecurity 202. Está firmada por la presidenta Carolyn Maloney (DN.Y.) y la parte superior del comité. Republicano, James Comer (Ky.).

“La creciente amenaza de los ataques de ransomware requiere que nuestras agencias del gobierno federal, especialmente el FBI, respondan de manera rápida y efectiva para prevenir o minimizar el daño de estos ataques”, advierten los legisladores.

Coro creciente de criticas

La carta es parte de un coro creciente de legisladores que dicen que el incidente muestra un juicio deficiente y poca preocupación por el devastador ransomware que ha cobrado a las empresas estadounidenses .

El ataque de Kaseya, que se lanzó durante el fin de semana del 4 de julio, afectó a entre 800 y 1.500 empresas. Miles más se han visto afectados este año por los grupos de piratería de ransomware que bloquean las computadoras de las víctimas y exigen pagos para desbloquearlas que pueden llegar a los millones de dólares.

El ataque de Kaseya fue especialmente de gran alcance porque la banda de ransomware REvil pudo saltar del proveedor de software Kaseya para infectar las computadoras de sus clientes y luego infectar a sus clientes a su vez.

Otros legisladores han usado un lenguaje más duro : el representante Jim Langevin (DR.I.), cofundador del Caucus de Ciberseguridad del Congreso , le dijo al Daily Beast que las acciones del FBI eran "imperdonables". En declaraciones al director del FBI, Chris Wray, durante una audiencia del Comité de Seguridad Nacional de la Cámara de Representantes, comparó la decisión de la oficina con la de un departamento de bomberos que dejaba arder un fuego porque estaba enfocado en atrapar al pirómano.

"No creo que nadie aquí sugiera que no debamos apagar el fuego, incluso si no maximiza su impacto contra un adversario", dijo Langevin.

El presidente del Comité de Seguridad Nacional del Senado , Gary Peters (D-Mich.), También le pidió a Wray una sesión informativa sobre la toma de decisiones de la oficina durante una audiencia separada la semana pasada.

La controversia se centra en una clave digital a la que tuvo acceso el FBI. Podría haber ayudado a las víctimas de Kaseya a desbloquear computadoras que habían sido encriptadas por REvil y quizás evitar millones de dólares en costos de recuperación.

La oficina retuvo la clave durante aproximadamente tres semanas porque estaba planeando una operación para interrumpir REvil y no quería avisar a los piratas informáticos de que tenía acceso secreto a sus servidores, como mis colegas Ellen Nakashima y Rachel Lerman fueron las primeras en informar. .

La decisión refleja un difícil acto de equilibrio para el gobierno, entre ayudar a las víctimas de piratería e imponer consecuencias a los ciberdelincuentes que podrían desincentivar futuros ataques .

Los planes de la oficina fueron finalmente frustrados porque REvil se cerró antes de que la oficina pudiera ir a la huelga. Posteriormente, la pandilla se reconstituyó con el nombre de BlackMatter y lanzó un ataque de ransomware contra una cooperativa de granos de Iowa a principios de este mes.

El FBI se negó a comentar sobre las críticas del Congreso.

Wray se negó a hablar directamente sobre Kaseya durante la audiencia del Comité de Seguridad Nacional del Senado de la semana pasada. Pero señaló que el FBI debe probar rigurosamente las claves de descifrado y otras herramientas digitales antes de dárselas a las víctimas de piratería para asegurarse de que no harán más daño que bien.

Una empresa de ciberseguridad que desarrolló una clave de descifrado de REvil dijo que el proceso debería llevar unas horas, no días o semanas.

También lleva mucho tiempo hacer planes unificados con otras agencias gubernamentales, dijo Wray.

“ A veces tenemos que hacer cálculos sobre la mejor manera de ayudar a la mayoría de las personas porque maximizar el impacto es siempre el objetivo ”, dijo.

La directora de la Agencia de Seguridad de Infraestructura y Ciberseguridad , Jen Easterly, aún no estaba en el cargo cuando se estaba tomando la decisión de Kaseya. En incidentes futuros, el papel de CISA sería abogar por ayudar a las víctimas, dijo durante una audiencia separada del Comité de Seguridad Nacional del Senado.

“Abogaría por hacer todo lo posible para asegurar que las víctimas tengan las herramientas que necesitan para recuperarse, remediar y hacer que sus negocios vuelvan a funcionar”, dijo.

Fuente: https://www.washingtonpost.com/politics/2021/09/29/bipartisan-criticism-grows-over-fbi-delaying-aid-kaseya-victims/

martes, 28 de septiembre de 2021

La gestión de parches y las contraseñas sofisticadas reducen el riesgo de ciberataques un 60%

Según un informe de Kaspersky, los ataques de fuerza bruta y la explotación de vulnerabilidades se mantienen como los vectores de ataque más habituales en las empresas.

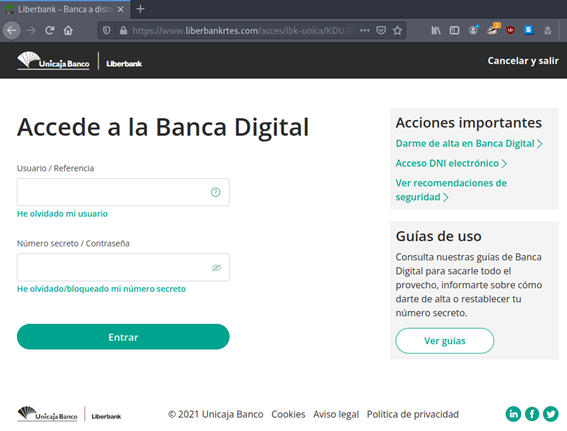

ESET analiza el nuevo caso de phishing a Liberbank

ESET advierte sobre las técnicas, cada vez más perfeccionadas, utilizadas por los ciberdelincuentes y revela los principales consejos para protegerse a los casos de phishing.

Se hacen pasar por copias de seguridad de WhatsApp para infectar a usuarios con 'malware'

Una campaña de ataques a través de correo electrónico se ha hecho pasar por la aplicación de mensajería WhatsApp y, con el pretexto de que descargasen su copia de seguridad, ha engañado a usuarios para que instalen 'malware' en sus dispositivos.

Sophos reporta un crecimiento acelerado de su programa MSP Connect

Sophos, líder mundial en ciberseguridad de última generación, reportó un crecimiento mundial acelerado de su programa MSP Connect, lo que ayuda a los proveedores de servicios administrados (MSP) a aumentar la eficiencia de la gestión de clientes, desbloquear nuevas oportunidades de negocio e impulsar los ingresos.

Sophos MSP Connect logró un crecimiento de facturación del 67% en el primer trimestre del año fiscal 2022 (de abril a junio de 2021) comparado con el mismo periodo del año previo. También registró un crecimiento de facturación interanual del 55% en el año fiscal 2021, que finalizó el 31 de marzo de 2021.

Lo anterior se logró, en gran parte, a través de MSP Connect Flex, el programa de facturación mensual flexible de Sophos. MSP Connect ahora cuenta con más de 16,500 socios globales y regionales en todo el mundo, un aumento del 54% desde el 1 de abril de 2020.

“El mundo experimentó un cambio necesario hacia el trabajo remoto el año pasado, lo que obligó a las empresas a depender en gran medida de la nube. Los MSP han estado en primera línea, ayudando a las organizaciones a asegurar la fuerza de trabajo híbrida con empleados remotos, un rol crítico considerando el cambio de tácticas, técnicas y procedimientos de los atacantes que involucran cada vez más servicios de acceso remoto como el Protocolo de escritorio remoto (RDP)”, dijo Scott Barlow, vicepresidente de MSP global y alianzas en la nube de Sophos. “MSP Connect hace que sea más fácil que nunca proteger los diversos entornos de los clientes con una cartera integral de ciberseguridad que es fácil de implementar y administrar”, añadió.

Una novedad en la cartera de MSP Connect es Sophos XDR, la única solución de detección y respuesta extendida (XDR) de la industria que sincroniza la seguridad nativa de endpoints, servidores, firewalls y correo electrónico. Éste y otros productos como Sophos Firewall y Sophos Cloud Security, comparten inteligencia sobre amenazas en tiempo real para una respuesta coordinada y automatizada a las amenazas. Ambas forman parte del ecosistema de ciberseguridad adaptativa de Sophos, una nueva arquitectura de seguridad abierta para la protección. Construido sobre un lago de datos basado en la nube con el conjunto de datos más rico de la industria, el ecosistema mejora continuamente en función de las aportaciones colectivas de las soluciones y servicios de Sophos, socios, clientes, desarrolladores y otros proveedores de la industria de la seguridad.

Trabajamos de la mano con los mejores

productos y servicios para proteger tus datos,

tu empresa y hasta tu dinero, conoce mas

Los MSP se benefician aún más con Sophos Managed Threat Response (MTR), un servicio de búsqueda, detección y respuesta de amenazas totalmente administrado que proporciona un equipo de seguridad dedicado las 24 horas del día, los 7 días de la semana, para identificar y neutralizar rápidamente amenazas sofisticadas y complejas. La oferta personalizable brinda enormes oportunidades de crecimiento para los socios y es uno de los servicios de detección y respuesta administrados más utilizados en la industria, con más de 5,000 clientes.

“Vemos una demanda sin precedentes de soluciones y servicios de seguridad integrados que protegen mejor a los clientes y permiten a los socios expandir su negocio”, dijo Barlow. “Sophos está innovando constantemente y estamos armando a los MSP con la seguridad multicapa necesaria para la protección, visibilidad y cumplimiento de los entornos de nube pública y local. El nuevo paquete de seguridad en la nube administrada de Sophos proporciona todo lo que los MSP necesitan para extender su experiencia en ciberseguridad”.

Los MSP administran las soluciones y los servicios de Sophos en la plataforma Sophos Central basada en la nube, donde pueden supervisar todas las instalaciones de los clientes, tanto en las instalaciones como en la nube pública, responder a las alertas y realizar un seguimiento de las licencias y las próximas fechas de renovación a través de una interfaz única e intuitiva.

- ¿Qué dicen los socios de canal?

“Un cliente se convirtió recientemente en el objetivo de lo que podría haber resultado en un ataque devastador, pero pudimos detenerlo rápidamente gracias al equipo de Sophos Rapid Response que brindó soporte crítico en una situación extremadamente desafiante. Ahora hemos establecido como requisito que todos los clientes de ITConnexx implementen Sophos MTR, de modo que nunca nos volvamos a encontrar en una situación similar”, dijo Brian O’Shaughnessy, director ejecutivo de ITConnexx. “La innovación detrás de Sophos XDR es otro cambio de juego en la forma en que podemos proteger a nuestros clientes de las amenazas más sofisticadas de la actualidad con una visión holística integral de sus entornos”.

“El panorama de amenazas de ciberseguridad es extremadamente volátil, y uno de los mayores desafíos que enfrentamos como MSP es encontrar los mejores proveedores de la industria que no solo ayudan a diferenciar nuestro negocio, sino que, lo que es más importante, garanticen que nuestros clientes estén protegidos de las amenazas más importantes de la actualidad”,dijo Bob Coppedge, director ejecutivo de Simplex-IT. “Las soluciones y servicios de Sophos brindan la mejor protección de la industria, sin excepción. La capacitación y la educación que se brindan a través de MSP Connect nos ayudan a crear el puente que necesitamos para comunicarnos con los ejecutivos, especialmente aquellos que no siempre comprenden las complejidades de la ciberseguridad”.

Fuente: https://www.enfasys.net/2021/09/24/sophos-reporta-un-crecimiento-acelerado-de-su-programa-msp-connect/

Francia prohíbe a sus ministros usar la nube de Office 365 por temor a que Microsoft deba compartir información sensible con el gobierno de los EE.UU

Objetivo: protegerse de la Cloud Act de EE.UU

Según apunta el comunicado, los funcionarios públicos también podrán utilizar las herramientas de Bleu, empresa creada por Orange y Capgemini y parte de la iniciativa Gaia-X. Una estructura con servidores franceses a través de la cual Microsoft podría llegar a ofrecer los servicios de Microsoft 365 para estos funcionarios.

En mayo, la Comisión Nacional de Informática y Libertades (CNIL) ya adoptó una posición similar donde consideró que era necesario encontrar soluciones alternativas a las herramientas colaborativas de empresas estadounidenses, al menos en el ámbito educativo universitario y la investigación. Ahora, desde el departamento de sistemas francés han dado la orden interna de avanzar en el proceso de desligarse del software en la nube de procedencia norteamericana.

Fuente: https://www.xataka.com/empresas-y-economia/francia-prohibe-a-sus-ministros-usar-nube-office-365-temor-a-que-microsoft-deba-compartir-informacion-sensible-gobierno-ee-uu

lunes, 27 de septiembre de 2021

‘Hacker’ revela truco para encontrar cámaras ocultas en habitaciones de hoteles

Marcus Hutchins advierte en TikTok que si se ilumina a un dispositivo con una luz potente y se ve un reflejo azul, significa que hay una cámara oculta.

Sorprendentes comentarios de sus seguidores consiguió el hacker e investigador de seguridad informática británico, Marcus

Hutchins, quien recientemente publicó un video en su cuenta en TikTok en el que

revela algunos trucos para encontrar cámaras ocultas en habitaciones de hoteles

y casas en alquiler para turistas.

La publicación de Hutchins se titula

“Cómo encontrar cámaras ocultas en AirBnBs”, y ya tiene casi cuatro millones de likes, 17 mil comentarios y 180 mil compartidos.

El tictoker recomienda prestar mucha atención a los objetos colocados en

la habitación, como lámparas, relojes despertadores, etc.

Como una especie de tutorial, Hutchins sugirió “comprobar cada

agujero o aparato sospechoso que esté mirando hacia la ducha, el vestidor o la

cama”, a fin de que las personas se den cuenta de que no los están espiando o,

peor aún, que los estén grabando en momentos de intimidad con la pareja.

Ingresa en nuestro portal web y conoce nuestros productos y servicios haciendo click AQUÍ:

“Es decir, somos parte del entretenimiento para adultos y no nos

han dado utilidades”, se preguntó molesto Guillermo González. Mientras que otro

seguidor, Wílmar Barrera dijo: “Qué miedo con esas cámaras si las ponen en el

baño, sobre todo si tiene micrófono”.

Como un truco infalible, Hutchins reveló que si se apunta con una

linterna a los objetos colocados en el techo, como lo son los detectores de

humo o los ventiladores, se verá un reflejo azulado en la lente de la cámara.

Asimismo, el ex hacker aconsejó prestar atención

en los adaptadores de corriente, ya que es fácil colocar una cámara

pequeña ahí dentro.

Según publicó el medio español 20 Minutos, el video explicativo de Hutchins

trajo consigo una serie de denuncias en la que muchas personas descubrieron

varias cámaras ocultas que estaban instaladas en las viviendas de alojamiento

de AirBnBs.

La indignación de los usuarios de estos lugares es porque en la

mayoría de las situaciones se trataba de unas cámaras pequeñas que estaban

escondidas con la finalidad de grabar la intimidad de los viajeros.

En su cuenta de TikTok, Hutchins explica que el truco

consiste en iluminar con una luz brillante cualquier producto tecnológico que

se encuentre en una posición sospechosa, es decir, que esté

orientado hacia un lugar concreto.

Recalca que si se identifica un reflejo azul, se trata de un

indicio que señaliza donde está escondida la cámara. Asimismo, asegura que con

la luz apagada es más sencillo descubrirlas, debido a que devolverán ese

reflejo. Para tener un ejemplo, el hacker hizo

una comprobación en una alarma de incendios.

Este joven, de 27 años, desde temprana edad, había mostrado

aptitud con las computadoras y aprendido habilidades sencillas de hacking como para evitar la seguridad de las

computadoras de su escuela e instalar videojuegos.

También se le conoce en internet como MalwareTech, un

investigador de seguridad informática británico conocido por detener

temporalmente los ataques ‘ransomware’. WannaCry Hutchins es

de Ilfracombe en Devon, en el año 2017.

https://www.semana.com/tecnologia/articulo/hacker-revela-truco-para-encontrar-camaras-ocultas-en-habitaciones-de-hoteles/202109/

El 10% de los incidentes de ciberseguridad en las empresas es grave

Hasta un 10 % de los incidentes de ciberseguridad se corresponden con ataques de gravedad alta.

Más digitales pero inseguros

Crece la conciencia empresarial de que la automatización de los procesos debe ir acompañada de una cultura de la ciberseguridad

El Gobierno lanza un programa de ciberseguridad para startups y emprendedores

Se trata de Incibe Emprende, un programa que cuenta con una financiación de 191 millones de euros

El Gobierno lanza Incibe Emprende, un programa que apoya la creación de nuevas empresas en el ámbito de la ciberseguridad, la internacionalización de startups, el impulso a la innovación y la atracción de inversión.

viernes, 24 de septiembre de 2021

Telefónica Tech y Alias Robotics abren el primer laboratorio especializado en seguridad robótica

Situado en Múnich (Alemania), y de nombre CS4R (Cybersecurity for Robots), es uno de los frutos de la integración de la startup dentro del porfolio de inversiones de Telefónica Tech Ventures.

La crisis de identidad de la IA: Por qué tus procesos de IAM ya no son suficientes

La Inteligencia Artificial no solo está transformando cómo trabajamos; está inundando nuestros sistemas con una nueva clase de ciudadanos di...

-

Perder información crítica puede significar pérdidas millonarias, daño reputacional o incluso el fin de un negocio. Los sistemas de Prevenci...

-

En un mundo donde ciberataques como ransomware y exploits de día cero son cada vez más frecuentes, mantener tus sistemas actualizados ya no ...

-

Esto se aplica a Outlook.com, nuestro servicio al consumidor, que admite direcciones de dominio de consumidor hotmail.com, live.com y outl...